이전 포스팅

2020/05/23 - [study/Reversing] - 기초 동적 분석, Lab03-02.dll

기초 동적 분석, Lab03-02.dll

2020/05/21 - [study/Reversing] - 기초 동적 분석, Lab03-01.exe 기초 동적 분석, Lab03-01.exe 기초 동적 분석 도구를 이용하여 Lab03-1.exe 파일의 악성코드를 분석해보겠습니다. 실습 전에, 실습에 필요한 파..

hxxyxxn-1238.tistory.com

Lab03-03.exe를 동적분석 해보겠습니다.

1) Process Exp로 이 악성코드를 모니터링 했을 때, 알아낼 수 있는 것은?

procexp를 먼저 실행시킨 후 악성코드를 실행하여야 합니다.

악성코드를 실행해보면, procexp에 lab03-03.exe파일이 실행되면서 자식 프로세스로 svchost.exe가 실행되고 바로 사라졌습니다.

svchost.exe파일은 원래 이렇게 서비스로 등록되어 실행이 될때, dll을 로드시키기위해 사용되는 파일중 하나입니다.

자식 프로세스로 사용이 되는 파일인데 악성코드가 실행되고 바로 종료되면서 혼자 남게 되었습니다.

그래서 lab03-03.exe파일이 악성코드임을 의심할 수 있는 것입니다.

-> 1에 대한 답: Lab03-03.exe는 svchost.exe파일을 자식프로세스로 실행시키고 자기자신은 사라진다.

2) 실시간 메모리 변조를 확인할 수 있는가?

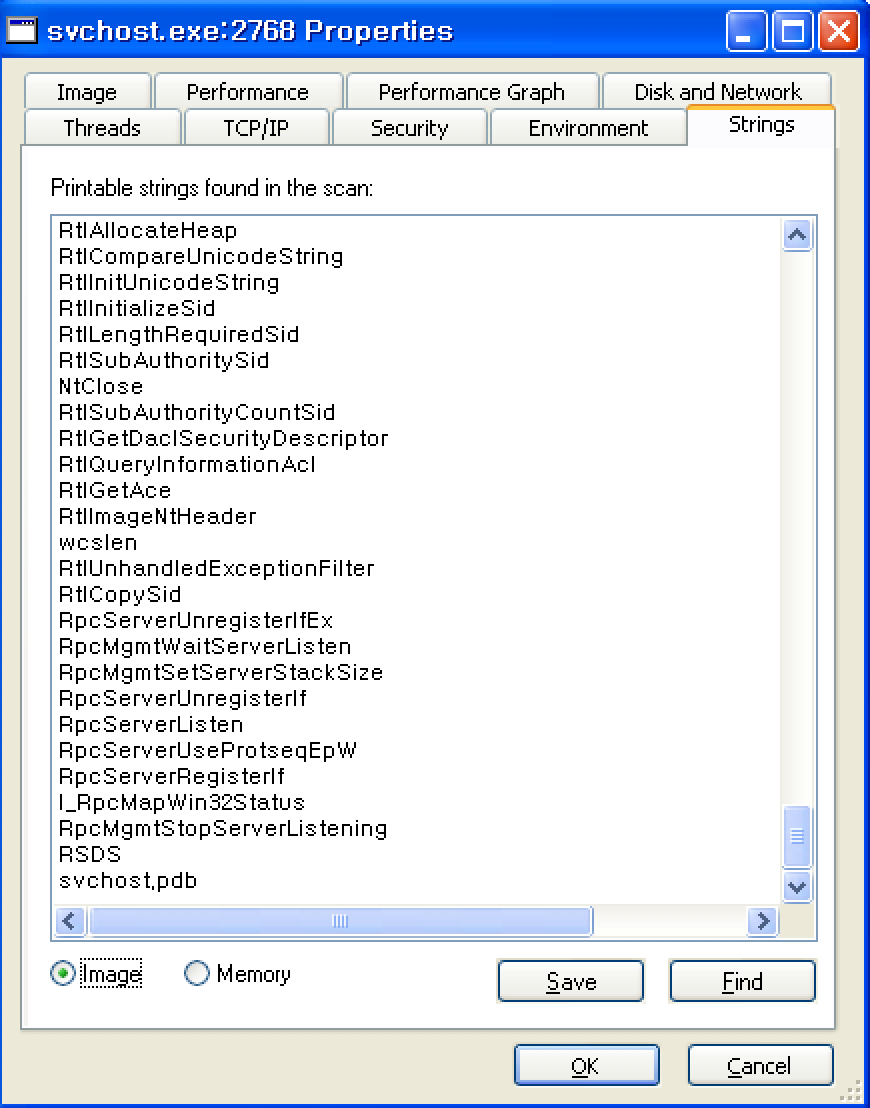

svchost.exe파일의 메모리에 올라간 string값을 보려고 합니다.

우리가 악성코드의 string값을 확인할 때, strings.exe파일을 사용하였는데요. strings.exe파일은 하드디스크에 있는 상태의 프로그램을 볼 때 사용하는 방법입니다. 만약 이 프로그램이 실행이 되어서 메모리에 올라간 상태라면, 메모리에 올라간 상태의 프로세스에 대한 strings값은 strings.exe를 사용하여 볼 수가 없습니다.

메모리에 대한 문자열을 볼 수 있는 방법은 process explorer를 통해 볼 수 있습니다.

해당 프로세스 우클릭> properties> strings 탭을 통해 보도록 하겠습니다.

pe파일 자체의 string값들이고, 변조된 것은 없어보입니다.

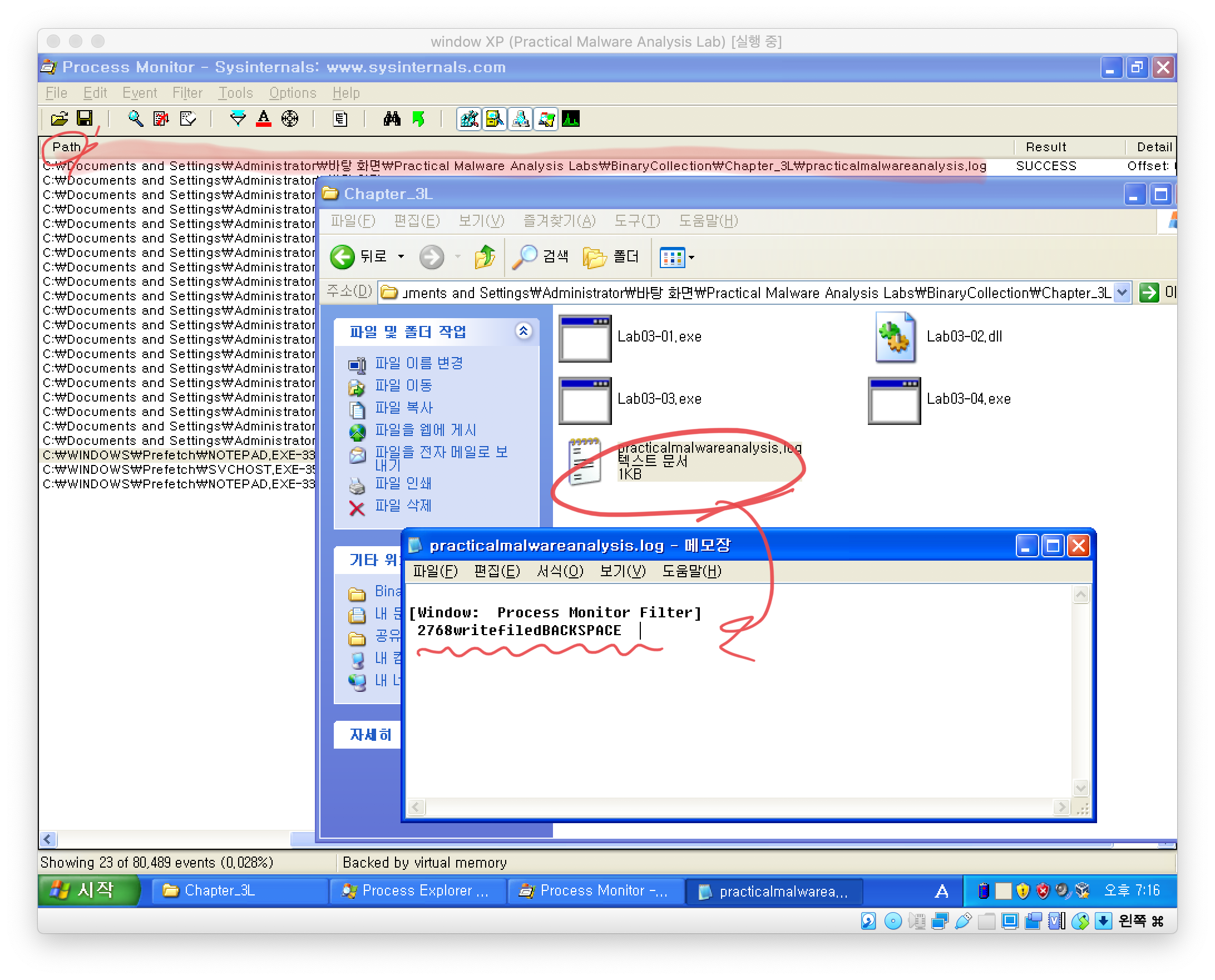

memory에 올라간 strings를 보면, shift, enter... 등이 보이고 위에 practicalmalwareanalysis.log라는 것이 보입니다.

svchost.exe자체는 원래 시스템폴더내에 있는 정상적인 파일인데 뭔가 악성코드가 정상svchost.exe파일을 변조시켜서 변화가 일어났다고 추측이 가능합니다. practicalmalwareanalysis.log파일을 생성하고 그 안에 shift, enter.. 등의 키보드 값을 가로채서 기록으로 남긴 것 같습니다.

3) 악성코드임을 의미하는 호스트 기반 표시자는 무엇인가?

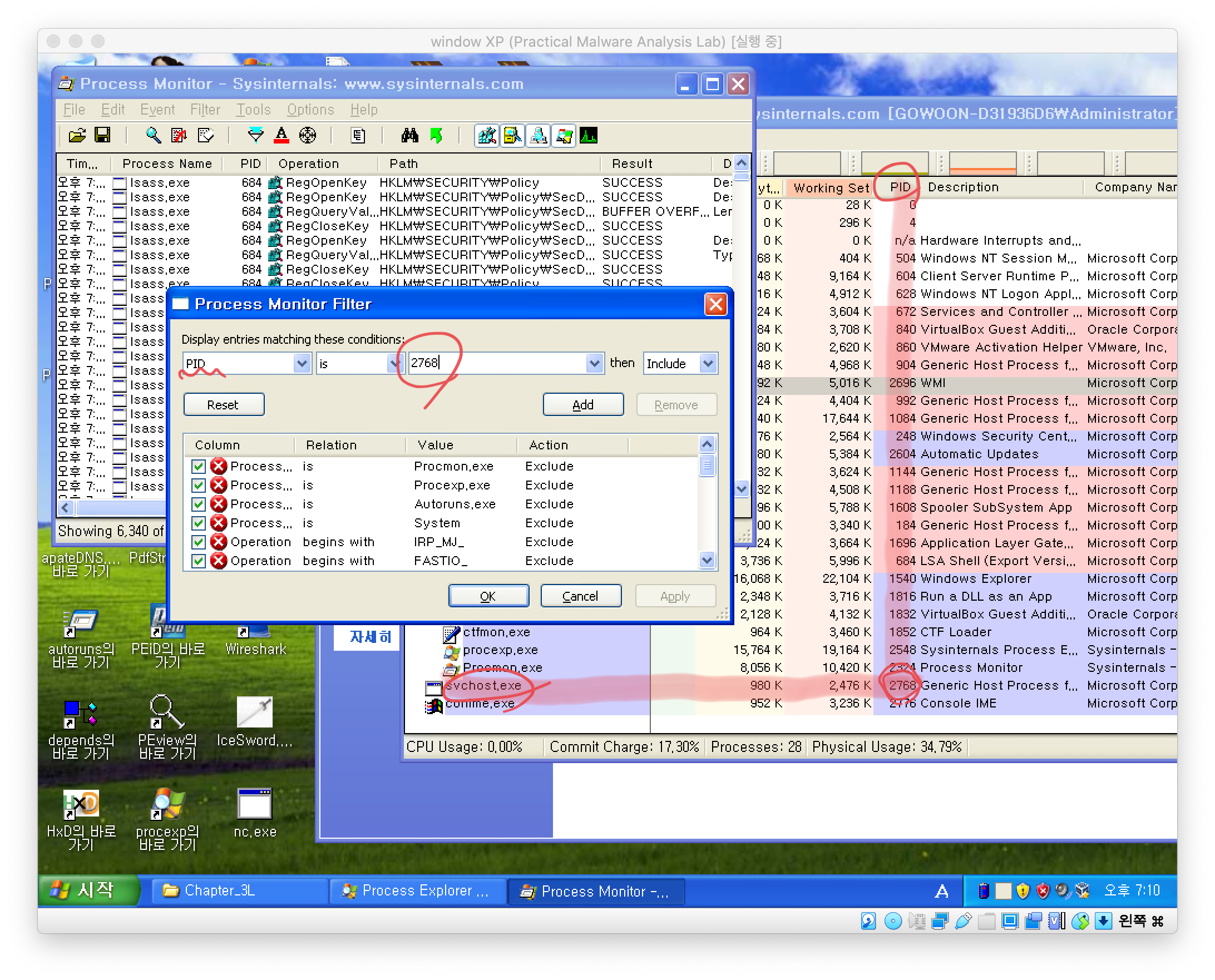

process monitor를 통해 알아보겠습니다.

pid값을 통해 필터를 설정할 수도 있고,

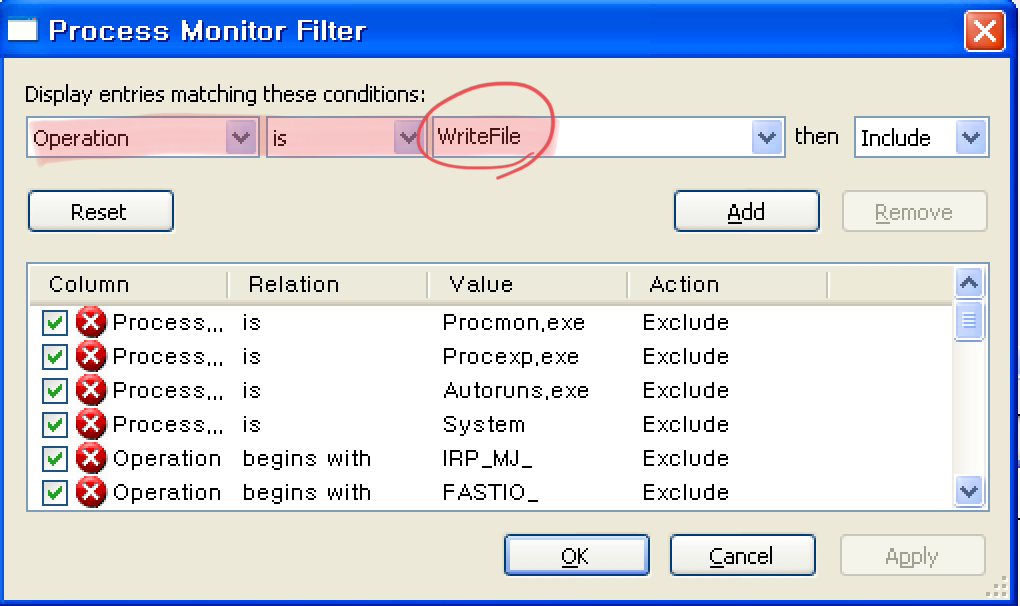

operation is WriteFile 로 필터를 설정해도 됩니다.

그리고 나온 결과값에 따라 아까 로그파일이 생성된 것을 확인하였습니다. 이전에 유추한대로 제 키보드의 입력값을 저장하고있음을 볼 수 있었습니다. 2768은 필터설정함에 있어 PID값 입력한 것이고, writefile도 필터입력에 사용된 입력값입니다.

>>호스트 기반 표시자는 악성코드가 본인이있는 폴더 아래에 practicalmalwareanalysis.log파일을 생성한다는 것으로 말할 수 있겠습니다.

4) 이 프로그램의 목적

lab03-03.exe파일은 svchost.exe파일을 실행시키고 악성코드를 주입시킵니다. 그리고 practicalmalwareanalysis.log파일을 생성하여 사용자가 입력하는 키보드 입력값을 가로채는 keylogger입니다.

이전 동적분석과는 다르게 이번에는 리소스해커, 프로세스 모니터, 레그샷 등의 툴들을 다 사용하지 않았습니다. 이유는 이 악성코드 자체가 어려운 개념이 들어가있기 때문입니다. 정상적인 시스템파일인 svchost.exe파일이 갑자기 악성코드로 변환된 것 자체가 이상한 것이고, dll injection 이라는 어려운 개념이 사용되었습니다. 그래서 이번에는 간단하게 분석을 해본 것이고, lab03-03.exe파일의 구체적인 행위를 알아보기위해서는 리버싱 과정이 필요하기 때문에 더 많은 내용을 알아본 뒤 진행하도록 하겠습니다.

'study > 악성코드분석&리버싱' 카테고리의 다른 글

| x86 디스어셈블리 (0) | 2020.05.31 |

|---|---|

| 기초 동적 분석, Lab03-04.exe (0) | 2020.05.24 |

| 기초 동적 분석, Lab03-02.dll (0) | 2020.05.23 |

| 기초 동적 분석, Lab03-01.exe (0) | 2020.05.21 |

| 기초 동적 분석, lab01-01.exe, lab01-01.dll (0) | 2020.04.30 |